Monitorear independientemente contadores IPv4 e IPv6 en Linux (tráfico)

Introduccion

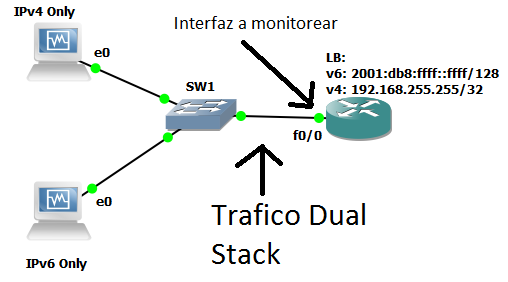

Hoy en día es muy común ver redes en la modalidad Dual Stack (IPv4 + IPv6) donde ambos protocolos conviven en misma VLAN y/o Bus de red

En el presente post voy a mostrar como monitorear independientemente el tráfico IPv4 e IPv6 que atraviesa una interfaz de un equipo Cisco.

Que se necesita

a) Primero es muy importante el soporte de IP::MIB en el IOS del router, muy probablemente ya lo tengas pero vas a necesitar un IOS relativamente novedoso porque existen OID que no estan en versiones viejas.

Para la realizacion del siguiente documento utilizamos: c7200-adventerprisek9_sna-mz.152-4.M8.bin

b) El cliente debe tener el software con el que vayas a monitorear..., eso es todo :-) El siguiente post brevemente da ejemplos en MRTG, por ello instalamos:

apt-get install snmp

apt-get install snmp-mibs-downloader

apt-get install mrtg

c) Para un mejor seguimiento de este documento es mejor tener compilado el MIB: IP-MIB de Cisco, muy seguramente quedó instalado luego de ejecutar apt-get install snmp-mibs-downloader.

Topologia utilizada para este post

Pasos

a) Primero hay que averiguar el índice de la interfaz. Hay dos maneras:

1) Desde el CLI del equipo Cisco con el comando:

#show snmp mib ifmib ifindex

Obtendremos algo así:

FastEthernet1/1: Ifindex = 3

Loopback0: Ifindex = 5

Null0: Ifindex = 4

FastEthernet1/0: Ifindex = 2

FastEthernet0/0: Ifindex = 1

Logicamente trabajaremos con las interfaces que nos interecen, recordemos el número de índice que lo necesitaremos más adelante.

2) Vía SNMP:

Sabiendo al menos el IPv4 que queremos monitorear (mas adelante podremos monitorear IPv6 también)

Desde el equipo linux hacemos:

#snmpwalk -mALL -v2c -chola3 host1 .1.3.6.1.2.1.4.20.1.2.+DIRIPv4

Por ejemplo:

#snmpwalk -mALL -v2c -chola3 host1 .1.3.6.1.2.1.4.20.1.2.192.168.1.1

Lo anterior nos devuele el indice de la interfaz que queremos monitorear. Listo!.

Si queremos estar seguro podemos hacer:

#snmpwalk -mALL -v2c -chola3 host1 1.3.6.1.2.1.2.2.1.2.+IntfIndex

y nos devuelve la interfaz.

Donde:

host1 = host (podemos colocar un IP)

hola3 = la comunidad SNMP

b) Crear los OID a monitorear

i) Para obtener el OID de paquetes "INPUT IPv6" haremos lo siguiente:

- Utilizaremos este OID base y la agregaremos el indice de la interfaz al final:

1.3.6.1.2.1.4.31.3.1.5.2 (IP-MIB::ipIfStatsInOctets.ipv6) + ifIndex = 1.3.6.1.2.1.4.31.3.1.5.2.1

ii) Para obtener el OID de paquetes "Output IPv6" haremos lo siguiente:

1.3.6.1.2.1.4.31.3.1.32.2 (IP-MIB::ipIfStatsOutOctets.ipv6) + ifIndex = 1.3.6.1.2.1.4.31.3.1.32.2.1

En MRTG el mrtg.cfg quedaría algo así:

Target[ipv6_f00]:1.3.6.1.2.1.4.31.3.1.5.2.1&1.3.6.1.2.1.4.31.3.1.32.2.1:readonly@192.168.1.1

Ahora bien, también queremos monitorear el tráfico IPv4:

i) Para obtener el OID de paquetes "INPUT IPv4" haremos lo siguiente:

- Utilizaremos este OID base y la agregaremos el indice de la interfaz al final:

1.3.6.1.2.1.4.31.3.1.5.1(IP-MIB::ipIfStatsInOctets.ipv4) + ifIndex (F0/0) = 1.3.6.1.2.1.4.31.3.1.5.1.1

ii) Para obtener el OID de paquetes "Output IPv4" haremos lo siguiente:

1.3.6.1.2.1.4.31.3.1.32.1 (IP-MIB::ipIfStatsOutOctets.ipv4) + ifIndex (F0/0) = 1.3.6.1.2.1.4.31.3.1.32.1.1

Target[ipv4_f00]:.1.3.6.1.2.1.4.31.3.1.5.1.1&1.3.6.1.2.1.4.31.3.1.32.1.1:readonly@192.168.1.1

c) Se generó tráfico desde los hosts IPv4 e IPv6 hacia la Loopback del servidor con la aplicación bwping, se cambió el ancho de banda transmitido con el objeto de ver los cambios en la interfaz

Para generar el tráfico utilicé el siguiente script:

while [ 1]

do

bwping6 -b 256 -s 100 -v 9999 2001:db8:ffff::ffff

done

y

while [ 1]

do

bwping -b 128 -s 100 -v 9999 192.168.255.255

done

Resultados

IPv4:

IPv6:

Total en la interfaz (default en MRTG):